พาโล อัลโต้ เน็ตเวิร์กส์ (NASDAQ: PANW) ซึ่งเป็นผู้นำระดับโลกด้านระบบรักษาความปลอดภัยไซเบอร์ เปิดเผยในรายงานฉบับใหม่ว่า ที่ผ่านมาเกิดการใช้ช่องโหว่ซอฟต์แวร์เพิ่มมากขึ้น ซึ่งตรงตามพฤติกรรมฉวยโอกาสของวายร้ายที่คอยสอดส่องมองหาช่องโหว่และจุดอ่อนบนอินเทอร์เน็ตตามที่ตนเองต้องการ โดยรายงานการรับมืออุบัติการณ์จาก Unit 42 ประจำปี 2022 ได้รวบรวมข้อมูลเชิงลึกหลากหลายด้านที่รวบรวมจาก Unit 42 ผ่านการทำงานด้านการรับมืออุบัติการณ์ (IR – Incident Response) อย่างเข้มข้นของพาโล อัลโต้ เน็ตเวิร์กส์ โดยอาศัยตัวอย่างบางส่วนจากกรณี IR ที่ Unit 42 รับทราบมากว่า 600 กรณี เพื่อช่วยให้ผู้บริหารระดับสูงฝ่ายความปลอดภัยสารสนเทศและทีมรักษาความปลอดภัยได้เข้าใจถึงความเสี่ยงที่กำลังเผชิญ และทราบว่าควรจัดสรรทรัพยากรไปยังจุดใดเพื่อลดปัญหาดังกล่าว

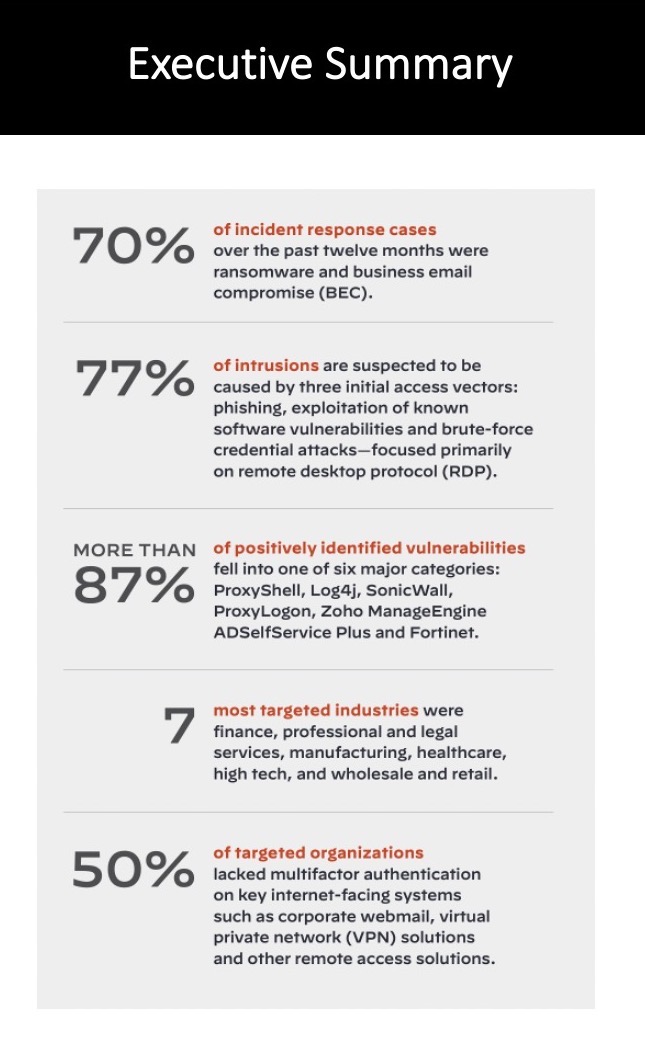

รายงานฉบับนี้หน่วยงาน Unit 42 พบว่าภาคการเงินและอสังหาริมทรัพย์ อยู่ในกลุ่มที่โดนเรียกค่าไถ่ข้อมูลคิดเป็นมูลค่าเฉลี่ยสูงสุดที่เกือบ 8 ล้านดอลลาร์สหรัฐ และ 5.2 ล้านดอลลาร์สหรัฐ ตามลำดับ โดยรวมแล้วมัลแวร์เรียกค่าไถ่และภัยจากอีเมลหลอกลวงทางธุรกิจ (BEC – Business Email Compromise) ติดอันดับต้นๆ ตามประเภทอุบัติการณ์ที่พบบ่อยซึ่งทีมรับมืออุบัติการณ์ได้เข้าไปช่วยจัดการในช่วง 12 เดือนที่ผ่านมา โดยมัลแวร์เรียกค่าไถ่และภัยจากอีเมลหลอกลวงทางธุรกิจคิดเป็นราว 70% ของกรณีการรับมืออุบัติการณ์ทั้งหมด

เวนดี วิตมอร์ รองประธานอาวุโสและหัวหน้าทีม Unit 42 ของพาโล อัลโต้ เน็ตเวิร์กส์ กล่าวว่า “ตอนนี้อาชญากรรมทางไซเบอร์กลายเป็นธุรกิจที่ทำเงินได้ง่ายเพราะมีต้นทุนต่ำและมักมีผลตอบแทนสูง โดยวายร้ายมือใหม่ที่ยังไม่ชำนาญสามารถแสวงหาเครื่องมือต่างๆ เข้ามาช่วยดำเนินการ อาทิ บริการแฮกระบบ ซึ่งปัจจุบันสามารถพบเห็นในตลาดมืดบนเว็บและได้รับความนิยามเพิ่มขึ้น” “ผู้โจมตีด้วยมัลแวร์เรียกค่าไถ่ก็ผันตัวโดยทำเป็นขบวนการมากขึ้น มีกระทั่งฝ่ายบริการลูกค้าและการสำรวจความพึงพอใจหลังจากที่ได้ช่วยอาชญากรไซเบอร์จัดการกับองค์กรที่ตกเป็นเหยื่อ”

แนวโน้มสำคัญที่ระบุไว้ในรายงานฉบับนี้ประกอบด้วย:

มัลแวร์เรียกค่าไถ่

รายชื่อเหยื่อมัลแวร์เรียกค่าไถ่รายใหม่ถูกโพสต์บนเว็บไซต์รวบรวมข้อมูลรั่วทุกๆ 4 ชั่วโมง ดังนั้น การตรวจพบมัลแวร์เรียกค่าไถ่โดยเร็วจึงเป็นเรื่องที่สำคัญอย่างมากต่อองค์กร โดยทั่วไปเรามักพบมัลแวร์เรียกค่าไถ่หลังจากที่ไฟล์ข้อมูลต่างๆ โดนเข้ารหัสเรียบร้อยแล้ว และองค์กรที่ตกเป็นเหยื่อได้รับข้อความเรียกค่าไถ่แล้ว แต่ทาง Unit 42 พบว่า ค่ามัธยฐานของระยะเวลาพักรอในกรณีการโจมตีด้วยมัลแวร์เรียกค่าไถ่อยู่ที่ 28 วัน หรือก็คือ ระยะเวลาที่วายร้ายหลบซ่อนอยู่ในระบบของเหยื่อก่อนที่จะตรวจพบ ค่าไถ่ที่เรียกสูงสุดถึง 30 ล้านดอลลาร์สหรัฐ และเกิดการจ่ายค่าไถ่จริงสูงสุดถึง 8 ล้านดอลลาร์สหรัฐ ซึ่งเป็นตัวเลขที่เพิ่มขึ้นอย่างต่อเนื่องเมื่อเทียบกับรายงานมัลแวร์เรียกค่าไถ่ประจำปี 2022 จาก Unit 42อีกทั้งยังพบด้วยว่าองค์กรที่ตกเป็นเหยื่อยังโดนกรรโชกแบบสองต่อ กล่าวคือมีการข่มขู่ที่จะเปิดเผยข้อมูลที่อ่อนไหวสู่สาธารณะหากไม่ยอมจ่ายค่าไถ่ดังกล่าว

สำหรับประเทศไทย มัลแวร์ Lockbit 2.0 เป็นกลุ่มที่พบมากที่สุด คือ 9 ตัวจากทั้งหมด 13 ตัว กรุงเทพเป็นเมืองที่โดนโจมตีสูงสุด โดยกลุ่มที่โดนโจมตีมากที่สุด คือ ภาคบริการเชิงพาณิชย์และบริการมือชีพ ตามด้วยภาคซอฟต์แวร์และบริการ และกลุ่มรถยนต์และชิ้นส่วนประกอบ

ภัยจากอีเมลหลอกลวงทางธุรกิจ (BEC)

อาชญากรไซเบอร์ใช้เทคนิคหลายรูปแบบในการหลอกให้เหยื่อโอนเงินผ่านอีเมลหลอกลวงทางธุรกิจ ศิลปการหลอกลวงแบบวิศวกรรมสังคม อาทิ การฟิชชิง ยังคงเป็นแนวทางการลักลอบเข้าสู่ระบบที่ง่ายและประหยัด อีกทั้งยังถูกตรวจพบได้ยาก ข้อมูลจากรายงานพบว่า มีหลายกรณีที่อาชญากรไซเบอร์เพียงแค่สอบถามเหยื่อที่ไม่รู้ตัวและก็ได้ข้อมูลการเข้าสู่ระบบมาโดยง่ายดาย โดยหลังจากที่ลักลอบเข้าสู่ระบบได้แล้ว ค่ามัธยฐานของระยะเวลาพักรอในกรณีภัยจากอีเมลธุรกิจปลอมอยู่ที่ 38 วัน และเกิดมูลค่าความเสียหายเฉลี่ยที่ราว 286,000 ดอลลาร์สหรัฐ

ภาคธุรกิจที่ได้รับผลกระทบ

ผู้โจมตีมักเลือกภาคธุรกิจที่ตกเป็นเหยื่อตามกลิ่นเงิน อย่างไรก็ดี ผู้โจมตีจำนวนมากก็เพียงแค่ฉวยโอกาส สแกนอินเทอร์เน็ตเพื่อค้นหาระบบที่มีช่องโหว่ซึ่งตนเองสามารถเจาะเข้าไปได้ ทั้งนี้ทาง Unit 42 พบว่า ภาคธุรกิจที่ได้รับผลกระทบตามข้อมูลการรับมืออุบัติการณ์ประกอบด้วยภาคการเงิน บริการทางวิชาชีพและกฎหมาย การผลิต สถานพยาบาล เทคโนโลยีขั้นสูง และค้าส่ง/ค้าปลีก เพราะบริษัทในภาคธุรกิจเหล่านี้มีการจัดเก็บ ถ่ายโอน และประมวลผลข้อมูลที่อ่อนไหวทางการเงินในปริมาณมหาศาล จึงเป็นที่ดึงดูดต่อบรรดาวายร้าย

รายงานดังกล่าวยังเปิดเผยข้อมูลสถิติบางส่วนจากกรณี IR ที่ผู้โจมตีทางไซเบอร์ไม่อยากให้คุณทราบ ดังนี้:

- ต้นตอการลักลอบเข้าระบบสามอันดับแรกที่วายร้ายมักใช้ก็คือ ฟิชชิง การโจมตีช่องโหว่ซอฟต์แวร์ที่เปิดเผยแล้ว และการโจมตีด้วยการสุ่มเดาข้อมูลการเข้าสู่ระบบอย่างต่อเนื่อง (brute-force) ซึ่งเน้นไปที่โปรโตคอล RDP (Remote Desktop Protocol) โดยรวมแล้วการโจมตีเหล่านี้คิดเป็นกว่า 77% ของต้นตอการบุกรุกที่ต้องสงสัยทั้งหมด

- การลักลอบเข้าสู่ระบบด้วยการโจมตีผ่านช่องโหว่เกิดขึ้นจาก ProxyShell มากกว่า 55% ตามด้วย Log4J (14%), SonicWall (7%), ProxyLogon (5%) และ Zoho ManageEngine ADSelfService Plus (4%)

- กรณี IR กว่าครึ่งหนึ่งพบว่า องค์กรต่างๆ ขาดการยืนยันตัวตนแบบหลายปัจจัยบนระบบสำคัญที่เชื่อมต่อกับอินเทอร์เน็ต เช่น เว็บเมลขององค์กร โซลูชันเครือข่ายส่วนตัวแบบเสมือน (VPN – Virtual Private Network) และโซลูชันด้านการควบคุมระบบจากทางไกล

- องค์กรหลายแห่งขาดมาตรการในการล็อกบัญชีเมื่อเกิดการโจมตีด้วยการสุ่มเดาข้อมูลการเข้าสู่ระบบ โดยคิดเป็นราว 13% ของกรณีทั้งหมด

- 28%ของกรณีทั้งหมดขาดกระบวนการปิดช่องโหว่ที่ดี จนทำให้วายร้ายสามารถลักลอบเข้าระบบได้สำเร็จ

- 44%ของกรณีทั้งหมด เป็นกรณีที่องค์กรขาดเครื่องมือในการตรวจจับและรับมือที่อุปกรณ์ปลายทาง (EDR – Endpoint Detection and Response) หรือเครื่องมือในการตรวจจับและรับมือส่วนขยาย (XDR – eXtended Detection and Response)

- กรณีภัยคุกคามจากคนในกว่า 75% เกี่ยวข้องกับอดีตพนักงาน

บริการรับมืออุบัติการณ์จาก Unit 42

Unit 42 ของพาโล อัลโต เน็ตเวิร์กส์ มีทีมที่ปรึกษาด้านความปลอดภัยที่มีประสบการณ์ทั้งในภาครัฐและเอกชน และเคยรับมือกับการโจมตีทางไซเบอร์ครั้งใหญ่ในประวัติศาสตร์มาแล้ว ทีมงานดังกล่าวสามารถบริหารความเสี่ยงทางไซเบอร์ที่ซับซ้อนและรับมือกับภัยคุกคามขั้นสูง อาทิ การโจมตีระดับรัฐชาติ ภัยคุกคามที่อาศัยเทคนิคการหลบซ่อนตัวขั้นสูง (APT – Advanced Persistent Threat) และการสืบสวนมัลแวร์เรียกค่าไถ่ที่ซับซ้อน ผู้เชี่ยวชาญของทีมรับมืออุบัติการณ์จาก Unit 42 พร้อมให้บริการตลอด 24 ชม. โดยไม่มีวันหยุด เพื่อช่วยให้ลูกค้าเข้าใจถึงลักษณะการโจมตีและสามารถยับยั้ง บรรเทา และกำจัดปัญหาได้ในที่สุด โดยอาศัยกระบวนการและเครื่องมือที่ได้รับการยอมรับและผ่านการทดสอบจริง อีกทั้งยังพัฒนาขึ้นภายใต้ประสบการณ์จริงในการสืบสวนอุบัติการณ์จำนวนนับไม่ถ้วน

โปรดดูรายละเอียดเพิ่มเติมเกี่ยวกับการวิเคราะห์ทิศทางในอนาคต เคล็ดลับความปลอดภัย จุดข้อมูลที่ต้องระวังเพิ่มเติม และเรื่องอื่นๆ ที่น่าสนใจได้ใน “รายงานการรับมืออุบัติการณ์จาก Unit 42 ประจำปี 2022” ซึ่งสามารถดาวน์โหลดได้จากเว็บไซต์พาโล อัลโต้ เน็ตเวิร์กส์ และยังมีรายละเอียดสรุปเนื้อหาในรายงานอยู่ในบล็อกของ Unit 42 ด้วย

เกี่ยวกับ Unit 42

Unit 42 ของพาโล อัลโต้ เน็ตเวิร์กส์ รวบรวมทีมงานที่ประกอบด้วยนักวิจัยด้านภัยคุกคามที่มีชื่อเสียงระดับโลก ทีมรับมืออุบัติการณ์ชั้นยอด และที่ปรึกษาด้านความปลอดภัยที่เชี่ยวชาญ จนได้เป็นหน่วยงานที่พร้อมรับมือด้วยองค์ความรู้อันล้ำหน้า และพร้อมช่วยบริหารความเสี่ยงทางไซเบอร์แก่คุณในเชิงรุก ทีมงานของเราพร้อมทำหน้าที่เป็นผู้ให้คำแนะนำที่คุณไว้วางใจ เพื่อช่วยประเมินและทดสอบมาตรการควบคุมความปลอดภัยต่อภัยคุกคาม ปรับเปลี่ยนกลยุทธ์ความปลอดภัยให้เป็นแนวทางที่รู้ทันภัยคุกคาม และสามารถตอบสนองต่อสถานการณ์ได้อย่างรวดเร็วที่สุด เพื่อให้ธุรกิจของคุณกลับคืนสู่สภาวะปกติโดยเร็วที่สุด โปรดดูข้อมูลเพิ่มเติมที่ paloaltonetworks.com/unit42

เกี่ยวกับพาโล อัลโต เน็ตเวิร์กส์

พาโล อัลโต้ เน็ตเวิร์กส์ เป็นผู้นำด้านระบบรักษาความปลอดภัยไซเบอร์ระดับโลก เราคิดค้นเครื่องมือเพื่อก้าวนำภัยคุกคามไซเบอร์ ทำให้องค์กรต่างๆ สามารถใช้เทคโนโลยีได้อย่างวางใจ เรามีระบบรักษาความปลอดภัยไซเบอร์แห่งอนาคตที่ได้รับการยอมรับจากลูกค้าหลายพันรายทั่วโลกในทุกกลุ่มธุรกิจ แพลตฟอร์มและบริการด้านระบบรักษาความปลอดภัยไซเบอร์อันดับหนึ่งของเราได้รับความร่วมมือจากผู้ให้บริการระบบ threat intelligence ระดับแนวหน้าของวงการ และเสริมปราการด้วยระบบอัตโนมัติที่ล้ำสมัยที่สุด เราพร้อมช่วยดูแลให้แต่ละวันเป็นวันที่ปลอดภัยยิ่งขึ้น ไม่ว่าจะเป็นการติดตั้งใช้งานผลิตภัณฑ์ของเราเพื่อเดินหน้าสู่องค์กรแบบซีโรทรัสต์ การรับมือกับอุบัติการณ์ด้านความปลอดภัย หรือการร่วมมือเพื่อยกระดับการรักษาความปลอดภัยผ่านเครือข่ายพันธมิตรระดับโลก ซึ่งทั้งหมด คือ สิ่งที่ทำให้เรากลายเป็นพันธมิตร ด้านระบบรักษาความปลอดภัยไซเบอร์ในใจของลูกค้า

พวกเราที่พาโล อัลโต้ เน็ตเวิร์กส์ มุ่งมั่นแสวงหาบุคลากรมือหนึ่งเพื่อทำให้พันธกิจของเราเป็นจริง และเราภาคภูมิใจที่ได้รับการยอมรับในฐานะบริษัทในฝันด้านระบบรักษาความปลอดภัยไซเบอร์ การันตีโดยรางวัลต่างๆ อาทิ ที่ทำงานอันเป็นที่รักมากที่สุดของ Newsweek (2021), สุดยอดบริษัทที่เปิดรับความแตกต่างอย่างเท่าเทียม (2021) และสุดยอดสถานที่ทำงานที่ให้ความเท่าเทียมด้าน LGBTQ ของ HRC(2022) โปรดดูข้อมูลเพิ่มเติมได้ที่ www.paloaltonetworks.com